|

| devlet-destekli-hacker-grubu |

Bilgisayarlardan ziyade cep telefonlarında başarılı ve büyük çaplı hack operasyonlarının bilinen ilk örneklerinden birisidir.

Electronic Frontier Foundation (EFF) ve güvenlik şirketi, Dark Caracal adlı "The advanced persistent threat" (APT) grubunun, 21 farklı ülkedeki binlerce kurbanın kişisel olarak tanımlanabilir bilgi ve fikri mülkiyet de dahil yüzlerce gigabayt verilerinin çaldığını iddia etti.

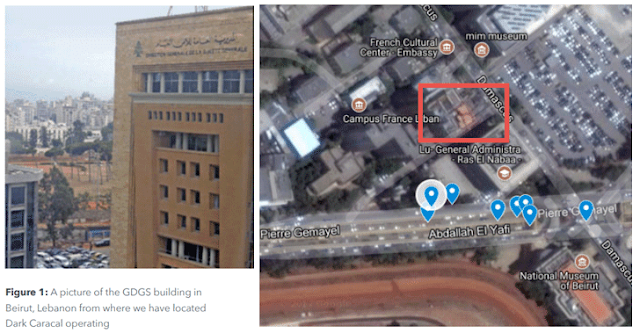

Bu gizli Hacker grubu yanlışlıkla dosyalarından bir kısmını internete sızdırdıktan sonra, takip edilen kaynağın Beyrut'ta bulunan "Lebanese General Directorate of General Security" Lübnan İstihbarat Genel Müdürlüğü'ne (GDGS) ait bir binaya ulaştığı anlaşıldı.

Raporda, "Eldeki delillere dayanarak, GDGS'nin Dark Caracal'ın arkasındaki aktörleri desteklediğini ya da doğrudan desteklediğini" söylenebilir.

51 sayfalık raporda, APT grubu hükümetler, askeri personel, kamu hizmetleri, finansal kuruluşlar, imalat şirketleri, savunma müteahhitleri, tıbbi pratisyenler, eğitim uzmanları dahil "bir ulus devletin saldırıya uğrayabileceği tüm birimleri" hedef aldığı ve akademisyenler ve sivilleri de kapsadığı ortya çıktı.

| |

|

"WHOIS bilgilerindeki mevcut isim Nancy'nin iletişim detayları, Beyrut merkezli bir kişinin WHOIS bilgilerindeki isimle (Nancy) eşleşti, WHOIS bilgilerindeki Nancy ismi ile ilgili telefon numarasına baktığımızda, Hasan Ward tarafından kullanılan aynı numarayı keşfettik."

|

| devlet-destekli-hacker-grubu |

"2017 Temmuz ayı boyunca Dark Caracal'ın internet sağlayıcısı adobeair[.]net'in kontrol altına alınıp offline konuma getirildiği, bunu takip eden birkaç gün içerisinde op13@mail[.]com e-posta adresi kullanılarak Nancy Razzouk adıyla tekrardan kayıt yapıldığı ve aynı WHOIS bilgilerine sahip birkaç hesapla daha aynı işlemlerin yapıldığını gözlemledik."

Çok Platformlu Siber Casusluk Kampanyası

| |

|

Bununla birlikte, en az 2012 yılından bu yana grup, başta Kuzey Amerika, Avrupa, Orta Doğu ve Asya dahil olmak üzere en az 21 ülkedeki Android kullanıcılarını hedefleyen ondan fazla hack saldırısı gerçekleştirdi.

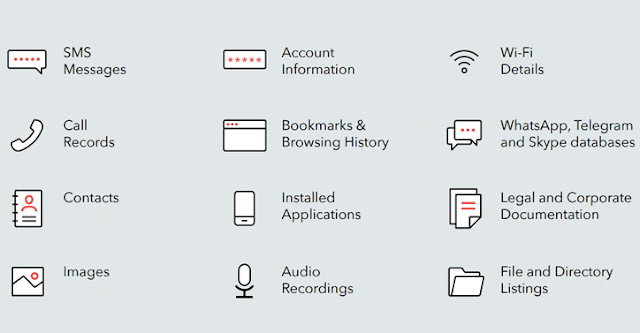

Dark Caracal'ın hedefleri üzerine çaldığı veriler, dokümanlar, çağrı kayıtları, kısa mesajlar, sesli kayıtlar, güvenli mesajlaşma istemci içeriği, tarama geçmişi, iletişim bilgileri, fotoğraflar ve konum verileri gibi temelde APT grubunun kişiyi tanımlamasına izin veren her bilgiyi içeriyor.

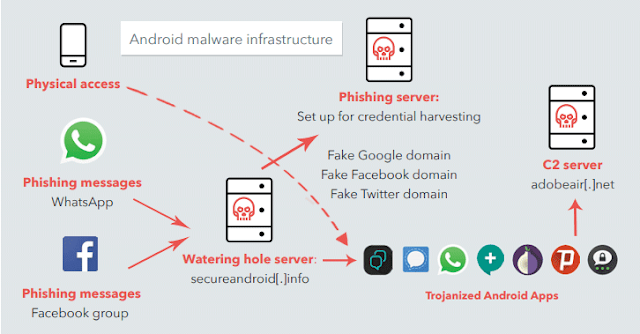

İşini yapmak için, Dark Caracal herhangi bir "sıfır gün" patikasına güvenmedi ve kötü amaçlı yazılımı Google Play Store'a sokmak zorunda değildi. Bunun yerine grup, Facebook gruplarındaki ve WhatsApp iletileri aracılığıyla temel sosyal mühendisliği kullandı ve kullanıcıları korsanlara ve uygulama izinlerine göre denetlenen bir web sitesini ziyaret etmeye teşvik etti.

"Bu devam eden saldırı ile ilgili ilginç şeylerden biri, sofistike veya pahalı bir istismar gerektirmediği için Dark Caracal'ın ihtiyaç duyduğu şeylerin, kullanıcıların kendileri tarafından kötü amaçlı yazılım bulunduğunu fark etmeden uygulamanın indirildiği zaman verdiği uygulama izinleri olmasıydı" EFF Personel Teknolojisi uzmanı Cooper Quintin "dedi.

"Bu araştırma, insanların ve hükümetlerin tüm dünyadaki hedefleri gözetlemelerine izin veren bir strateji oluşturmak zor değildir" dedi.

Dark Caracal Grubu, Android kullanıcılarını nasıl etkiliyor?

|

| devlet-destekli-hacker-grubu |

Kötü niyetli yazılım içeren web sitelerinden bir sefer dahi olsa tetiklenen bu malware kurbanların mobil telefonlarına WhatsApp, Signal, Threema Telegram, and Orbot gibi uygulamalardan sahte güncelleme istekleri gönderiyor.

Pallas, fotoğraf çekme, verileri çalma, iletişim uygulamalarını gözlemleme, video ve ses kaydetme, konum verilerini alma ve iki faktörlü kimlik doğrulama kodlarını içeren kısa mesajlar kurbanların cihazlarından çalma kapasitesine sahip bir malwaredir.

"Pallas öncelikle hassas kullanıcı verilerine erişmek için kurulumda verilen izinleri kullanıyor. Bunun dışında virüsten etkilenen bir aygıta ek uygulamalar veya güncellemeler indirip yüklemelerine izin veren bir işlevselliği de var."

"Teorik olarak, bu, Pallas'ın arkasındaki operatörler için, tam erişim elde etmek için belirli exploit modüllerini tehlikeye atılmış cihazlara itmek mümkündür" dedi.

Dark Caracal, kendi özel kötü amaçlı yazılımlarının yanı sıra FinFisher'ı (kolluk kuvvetlerine ve devlet kurumlarına sıklıkla pazarlanan oldukça gizli bir gözetim aracı) ve Windows, Linux ve OS X işletim sistemini etkileyebilen CrossRAT olarak adlandırılan yeni bir masaüstü casus yazılım aracını da kullandı sistemleri.

"Citizen Lab, daha önce General Security Genel Müdürlüğünü 2015 yılına ait bir raporda Fin Fisher casus yazılımını kullanan iki Lübnan devlet kuruluşundan biri olarak işaretledi5."

Araştırmacılar, Dark Caracal çeşitli saldırılarda macOS ve Windows cihazlarını hedeflemesine rağmen, sunucularından biriyle bağlantılı olarak analiz için açık bırakılan en az altı farklı Android saldırısı bulunmakta ve yaklaşık olarak 500 Android telefondan 48 GB'lık bilgi çalındığı ortaya çıkıyor.

Genel olarak, Dark Caracal, bulaşmış Android cihazlardan 252.000'den fazla kişi, 485.000'i aşkın kısa mesaj ve 150.000'den fazla arama kaydı çalmayı başarabildi. Kişisel fotoğraflar, banka şifreleri ve PIN numaraları gibi hassas verileri de çaldı.

Kendinizi bu tür Android tabanlı kötü yazılım saldırılarından korumanın en iyi yolu, uygulamaları herhangi bir üçüncü taraf web sitesinden ziyade resmi Google Play Store dan indirmektir.

thehackernews’dan alıntıdır.

Hiç yorum yok:

Yorum Gönder