|

| microsoft-office-zyklon-malware |

Zyklon olarak adlandırılan tam özellikli zararlı yazılım, neredeyse iki yıldan uzun bir süre sonra tekrar ortaya çıkmış ve öncelikle telekomünikasyon, sigorta ve finansal hizmetleri hedef almış olarak bulundu.

2016'nın başından bu yana aktif olan Zyklon, Tor anonim ağ üzerinden kumanda ve kontrol sunucularıyla iletişim kuran ve saldırganların keylog'ları, hassas verileri, web tarayıcılarında ve e-posta istemcilerinde saklanan şifreler gibi uzaktan çalmalarını sağlayan bir HTTP botnet zararlı yazılımıdır.

Zyklon zararlı yazılımı, DDoS saldırıları ve kriptokrasi madenciliği için enfekte olmuş sistemleri gizlice kullanmak da dahil olmak üzere ek eklentiler yürütebiliyor.

Zyklon zararlı yazılımının farklı versiyonları daha önce popüler bir yeraltı pazarında 75 $ (normal yapı) ve 125 $ (Tor-aktif yapı) için ilan edildi.

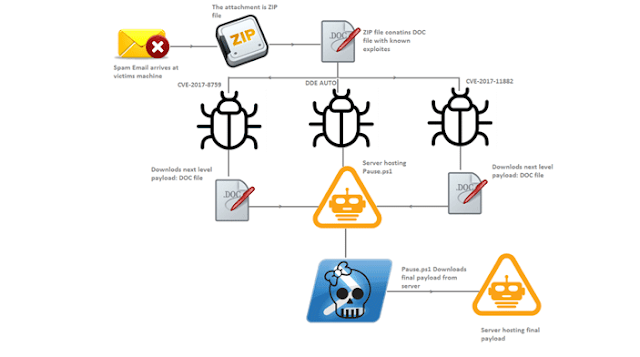

FireEye tarafından yayınlanan yakın tarihli bir rapora göre, kampanyanın arkasındaki saldırganlar Microsoft Office'teki son yükü kendi C & C sunucusundan indirmek için hedef bilgisayarda bir PowerShell komut dosyası çalıştıran üç aşağıdaki güvenlik açıklarını kaldıraç kullanıyor.

.NET Framework RCE Güvenlik Açığı

Bu uzaktan kod yürütme güvenlik açığı, Microsoft .NET Framework güvenilir olmayan bir girdi işleyince ortaya çıkar ve bir saldırganın kurbanları bir e-postayla gönderilen özel hazırlanmış kötü amaçlı bir belge dosyasına açarak etkilenen bir sistemin denetimini ele geçirmesine olanak tanır. Microsoft, bu kusur için Eylül ayı güncelleştirmelerinde zaten bir güvenlik düzeltme eki yayımladı.Microsoft Office RCE Güvenlik Açığı

Microsoft, Kasım ayında yeni bir düzeltme eki olan yedi yaşındaki bir bellek yolsuzluk kusurudur; uzaktan bir saldırganın, kötü amaçlı bir belgeyi açtıktan sonra herhangi bir kullanıcı etkileşimi gerektirmeden hedeflenen sistemlerde kötü amaçlı kod çalıştırmasına olanak tanır.

3) Dynamic Data Exchange Protocol (DDE Exploit)

Bu teknik, saldırganların DDE adlı Microsoft Office'in yerleşik bir özelliğini, makroların etkinleştirilmesine veya bellek bozulmasına gerek duymadan hedeflenen aygıta yürütülmesini sağlar.Araştırmacılar tarafından açıklandığı üzere saldırganlar, genellikle kötü niyetli bir Office doc dosyası içeren bir ZIP dosyasına sahip olan mızrak avı e-postalarını kullanarak Zyklon zararlı yazılımları sunmak için bu üç güvenlik açığından aktif olarak faydalanmaktadır.

Açıldıktan sonra, bu güvenlik açıklarından biriyle donatılmış kötü amaçlı doc dosyası bir PowerShell komut dosyasını hemen çalıştırır ve sonuçta en son yük, yani Zyklon HTTP malware, virüs bulaşmış bilgisayara yüklenir.

FireEye araştırmacıları, "Tüm bu tekniklerle aynı alan adı, Base64 kodlu başka bir PowerShell betiği olan sonraki düzey yükünü (Pause.ps1) indirmek için kullanılıyor" dedi.

"Pause.ps1 betiği, kod enjeksiyonu için gerekli olan API'ları çözmekle sorumludur, ayrıca enjekte edilebilir kabuk kodunu da içeriyor."

"Enjekte edilen kod, sunucudan nihai yükü indirmekten sorumludur.Nihai aşama yükü .Net çerçevesi ile derlenmiş bir PE yürütülebilir. "

İlginç bir şekilde, PowerShell komut dosyası, son yükü indirmek için nokta olmayan bir IP adresine (örnek: http: // 3627732942) bağlanır.

Dotless IP Adresi Nedir?

Habersizseniz, bazen 'Ondalık Adres' olarak adlandırılan nokta olmayan IP adresleri, IPv4 adreslerinin ondalık değerleridir (noktalı dörtlü gösterim olarak gösterilir). Ondalık değeri izleyen "http: //" ile açıldığında hemen hemen tüm modern web tarayıcıları ondalık IP adresini eşdeğer IPV4 adresine çevirir.Örneğin, Google'ın IP adresi 216.58.207.206 da ondalık değerler halinde http: // 3627732942 olarak gösterilebilir (Bu çevrimiçi dönüştürücüyü deneyin).

Kendinizi ve kuruluşunuzu bu tür zararlı yazılım saldırılarından korumanın en iyi yolu bir e-posta yoluyla gönderilen davetsiz belgenin şüpheli olmasını sağlar ve kaynağı doğru bir şekilde doğrulamadıkça bu belgelerdeki bağlantılara hiçbir zaman tıklamayın.

En önemlisi yazılım ve sistemlerinizi güncel tutun; zira tehdit aktörleri başarılı enfeksiyonların potansiyelini artıracak popüler yazılımdaki yeni keşfedilen ancak yamalı güvenlik açıklarını Microsoft Office'e dahil ediyor.

thehackernews’dan alıntıdır.

Hiç yorum yok:

Yorum Gönder